Comarch Transaction Protection - tPro MobileApplicazione token per la sicurezza delle operazioni di mobile banking

Comarch Transaction Protection - tPro MobileApplicazione token per la sicurezza delle operazioni di mobile banking

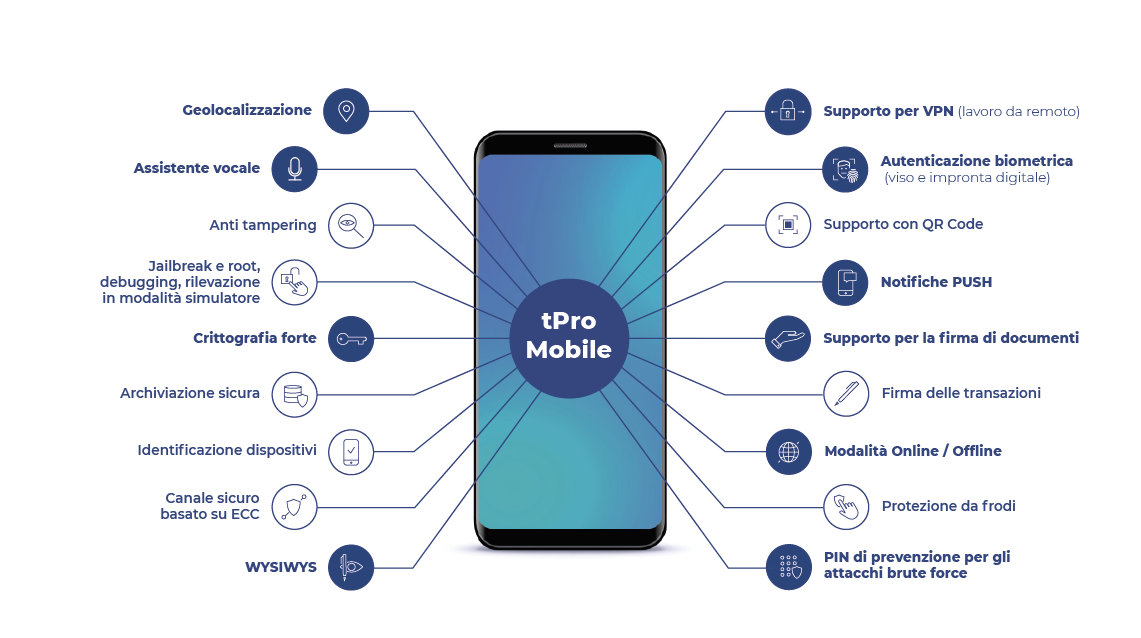

tPro Mobile è una piattaforma mobile che permette di autenticare gli utenti e di autorizzare le transazioni in condizioni di elevata sicurezza in conformità con la direttiva PSD2. Il dispositivo è costituito da un’applicazione esterna e da librerie di sviluppo da integrare con i prodotti esistenti.

I suoi meccanismi di sicurezza, basati su forme di crittografia avanzate, insieme ai meccanismi interni di analisi utilizzati per l’analisi del comportamento della piattaforma, garantiscono i più alti livelli di sicurezza e comodità. tPro Mobile viene fornito con una serie di strumenti in grado di ostacolare efficacemente i tentativi di attacco e intercettazione di dati sensibili da parte di terzi. La piena compatibilità OATH permette di utilizzare l’applicazione come secondo vettore di autenticazione per servizi come la posta elettronica e i social network.

La piattaforma offre una vasta gamma di meccanismi di autenticazione (dai codici PIN tradizionali alle soluzioni basate sulle impronte digitali o sul riconoscimento facciale). Grazie alla totale compatibilità OATH, tPro Mobile può essere utilizzato come componente aggiuntivo dell’autenticazione 2FA per risorse critiche (posta elettronica, pannelli di amministrazione e social media). Usando le librerie di programmazione fornite insieme alla piattaforma è anche possibile integrare rapidamente tPro Mobile con i prodotti esistenti.

Autorizzi ciò che vedi – ecco, in sintesi, il principio su cui si basa la piattaforma tPro Mobile. I suoi meccanismi di rilevazione del rischio in tempo reale ti permettono di identificare rapidamente eventuali fattori dannosi, come errori di configurazione e attività sospette all’interno della piattaforma. L’ingresso digitale dei dati ti protegge dal rischio di scambio dei dati chiave delle transazioni (ad es. IBAN o importo). Le informazioni sulle attività nell’ambito delle risorse protette ti vengono fornite per mezzo di una notifica PUSH (anziché con un messaggio di testo). L’architettura della soluzione, insieme alla procedura di accoppiamento, ti tutela dal rischio di clonazione della piattaforma e di accesso da parte di soggetti terzi non autorizzati. La modalità offline ti permette di generare il codice di autorizzazione per le transazioni anche quando il tuo dispositivo non è accessibile. Inoltre, la soluzione tPro Mobile implementa una serie di meccanismi che nascondono le informazioni sui risultati delle operazioni sensibili per la sicurezza (ad es. inserimento del codice PIN).

Per ridurre al minimo il rischio di truffe, tPro Mobile viene fornito con diverse varianti di autorizzazione della transazione. Si parte, infatti, dalla variante standard, che prevede la pressione di un tasto, per giungere alla variante interattiva, in cui all’utente viene chiesto di reinserire alcuni dati critici prima della conferma della transazione. Tale scenario permette il coinvolgimento dell’utente nel processo di autorizzazione del bonifico, in modo tale che potenziali anomalie possano essere rilevate prima dell’effettivo invio del denaro. tPro Mobile può anche salvare transazioni in modalità offline, grazie al codice di autorizzazione generato in modo dinamico. Oltre all’alto livello di crittografia, la sicurezza dell’utente è garantita da un’elevata quantità di meccanismi di monitoraggio che rilevano eventuali pericoli in tempo reale.

tPro Mobile offre un’autenticazione del cliente e un’autorizzazione della transazione a elevato livello di sicurezza, grazie all’uso degli algoritmi HOTP, TOTP e OCRA, adottati da Initiative for Open Authentication (OATH).

L.p. | Funzionalità | Descrizione | SDK | Applicazione |

1. | Assistente vocale | Ti guida attraverso l’applicazione utilizzando istruzioni vocali | X | V |

2. | Antimanomissione | Rileva le attività sospette in tempo reale | V | V |

3. | Crittografia forte | Tutela le chiavi dell’utente mediante algoritmi crittografici avanzati quando TPM non è disponibile | V | V |

4. | Stoccaggio sicuro | Utilizza hardware dedicato per lo stoccaggio dei dati critici | V | V |

5. | Identificazione del dispositivo | Previene gli attacchi spoofing con l’identificazione persistente | V | V |

6. | Associazione dei dispositivi | Collega gli utenti ai dispositivi autorizzati | V | V |

7. | Canale sicuro basato su ECC | Codifica la comunicazione con il server finale grazie alla crittografia ECC | V | V |

8. | WYSIWYS | Autorizzi ciò che vedi | X | V |

9. | Autenticazione facciale | Autenticazione per mezzo del riconoscimento facciale | V | V |

10. | Autenticazione in base alle impronte digitali | Autorizzazioni con impronte digitali | V | V |

11. | Compatibilità con i codici QR | Permette l’accoppiamento sicuro tramite i codici QR | V | V |

12. | Notifica PUSH | Usa le notifiche push al posto delle tecnologie preesistenti (ad es. messaggi di testo). | X | V |

13. | Autorizzazione della transazione | Protegge i dati della transazione usando meccanismi crittografici forti | V | V |

14. | Modalità online/offline | Consente l’autenticazione dell’utente e l’autorizzazione delle transazioni quando il cellulare è offline. | V | V |

15. | Modalità interattiva | Chiede di digitare nuovamente parte del codice IBAN e dell’importo per proteggere da eventuali tentativi di frode | V | V |

16. | Suggerimento PIN | Informa l’utente, in modo sicuro, in merito a eventuali errori durante l’introduzione del codice PIN | X | V |

17. | Prevenzione degli attacchi al PIN | Il malintenzionato non è in grado di distinguere se il PIN digitato è corretto o meno | X | V |

Delinea le tue necessità aziendali e noi ti offriamo una soluzione apposta per te.